تاکتیکها، تکنیکها و رویههای گروههای هکری مخرب وابسته به حکومت جمهوری اسلامی ایران

اگر وقت ندارید …

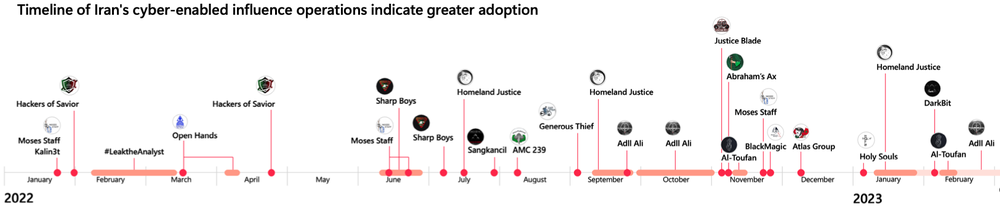

- مایکروسافت در سال ۲۰۲۲ میلادی، ۲۴ عملیات نفوذ سایبری منحصربهفرد را به حکومت ایران نسبت داده که ۱۷ مورد در نیمه دوم سال رخ دادهاند. در سال قبل (۲۰۲۱) که تنها هفت حمله توسط هکرهای ایرانی انجام شدهبود.

- فعالیتهای یک سال اخیر این گروهها، عملیاتهای ترکیبی در پلتفرمها و نرمافزارهای مختلف و استفاده از شبکههای اجتماعی برای «عملیات تاثیرگذاری سایبری» (Cyber-enabled Influence Operation) بودهاست.

- «عملیات IO سایبری» براساس تعریف ناتو عبارت است از: «عملیاتی که بر لایه محتوای فضای مجازی عمل میکند و هدفش تأثیرگذاری بر نگرشها، رفتارها یا تصمیمات مخاطبان هدف است.»

- در این نوع عملیات، گروه هکری، معمولا پس از انجام پروژه، با یک حساب کاربری (سایبر پرسونا) در شبکههای اجتماعی مانند تلگرام یا توییتر، ضمن پذیرش مسئولیت حمله، اطلاعات تکمیلی را منتشر میکند.

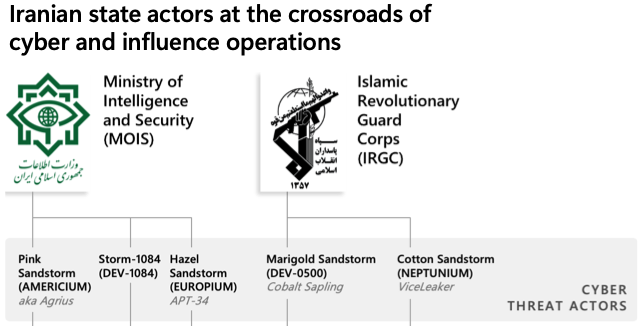

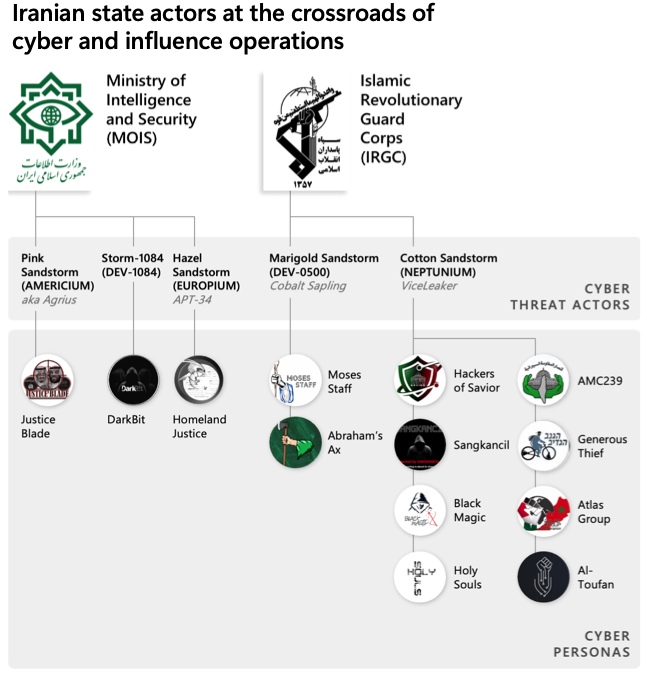

- مایکروسافت ۱۳ سایبر پرسونا را شناسایی کرده که به پنج گروه هکری تعلق دارند؛ سه گروه زیرمجموعه وزارت اطلاعات و دو گروه زیرمجموعه سپاه.

- در بین نیروهای مسلح ایران، عبارت عملیات «ترکیبی (هیبریدی) شناختی» چیزی شبیه به تعریف عملیات IO سایبری است؛ غلامرضا جلالی، فرمانده پدافند غیرعامل میگوید: «در حال حاضر چهار مرکز در دنیا به جنگ سایبری شناختی علیه کشورمان میپردازند.»

- شرکت متا در اردیبهشت ۱۴۰۲ از حذف ۴۰ حساب، هشت صفحه و یک گروه از پلتفرمهای خود (فیسبوک، واتساپ و اینستاگرام) خبر داد که در عملیاتهای IO سایبری جمهوری اسلامی نقش داشتند.

در هفتههای گذشته گزارشهایی درباره «گروههای هکری مخرب وابسته به حکومت جمهوری اسلامی ایران» منتشر شده نشان از تغییراتی در رویکردهای کلی و نوع استراتژی تهاجمی آنها در سال گذشته میلادی دارد.

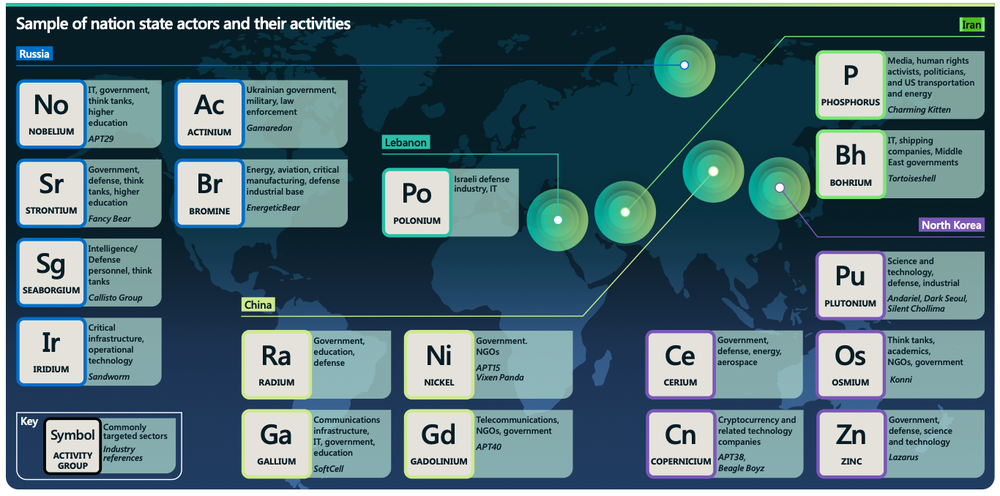

این گزارشها به تحلیل تاکتیکها، تکنیکها و رویههای (TTPs) گروههای هکری میپردازند که توسط شرکتهای به ظاهر مستقل فعال در حوزه امنیت اطلاعات، اما در حقیقت به عنوان بازوهای سایبری وزارت اطلاعات جمهوری اسلامی و یا سپاه پاسداران انقلاب اسلامی شناخته شده و در خارج از ایران، علیه اهداف نظامی یا غیرنظامی، عملیات تهاجمی سایبری (Cyber Attack) انجام میدهند.

مایکروسافت

پنج گروه هکری وابسته به حکومت جمهوری اسلامی ایران که در سال ۲۰۲۲ عملیات بینالمللی انجام دادهاند.

نگاهی به گزارش مرکز تهدیدهای دیجیتال مایکروسافت

کلینت واتس، مدیر «مرکز تحلیل تهدیدهای دیجیتال مایکروسافت» (متخصص امنیت سایبر سابق FBI) که در تهیه یکی از این گزارشها نقش داشته در وبلاگ مایکروسافت نوشت این شرکت در سال ۲۰۲۲ میلادی، ۲۴ عملیات نفوذ سایبری منحصربهفرد را به دولت ایران نسبت داده که ۱۷ مورد در نیمه دوم سال رخ دادهاند. در مقایسه با سال قبل (۲۰۲۱) که تنها کلا هفت حمله توسط گروههای هکر ایرانی انجام شدهبود.

تایملاین عملیاتهای سایبری برون مرزی جمهوری اسلامی ایران در سال ۲۰۲۲

درباره فعالیتهای سالهای قبل چه میدانیم؟

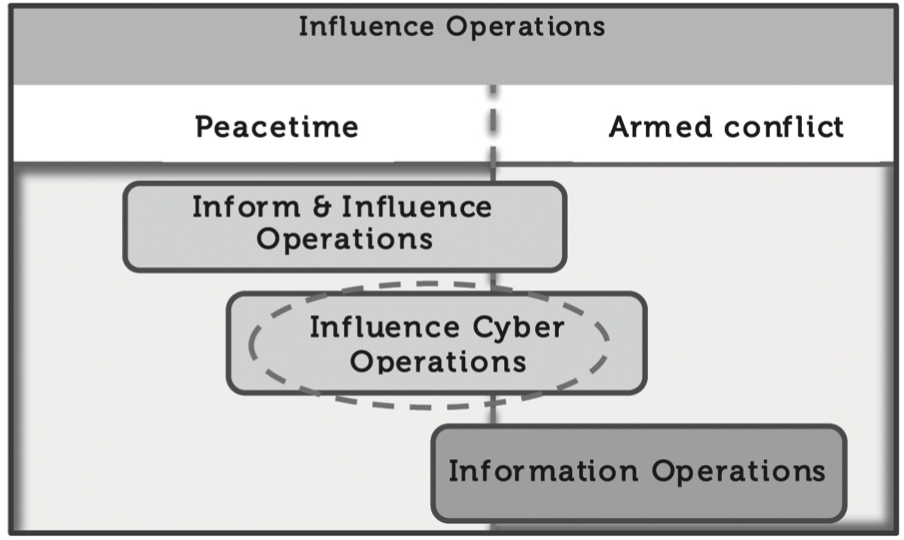

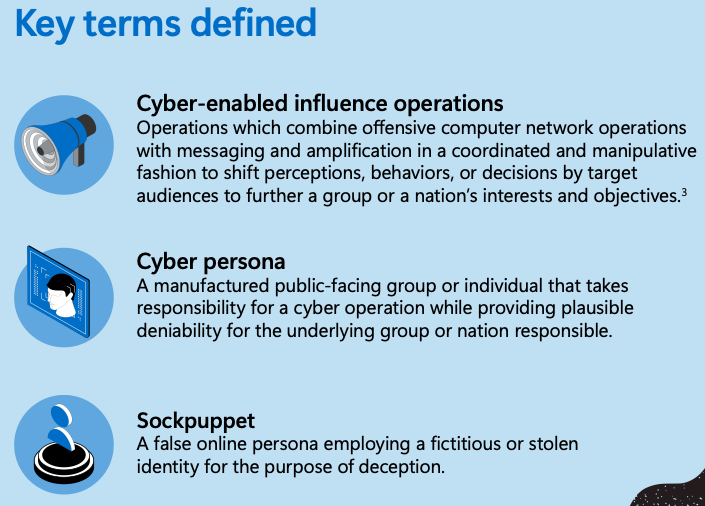

فعالیتهای یک سال اخیر این گروهها، عملیاتهای ترکیبی در پلتفرمها و نرمافزارهای مختلف و استفاده از شبکههای اجتماعی برای «عملیات تاثیرگذاری سایبری» (Cyber-enabled Influence Operation) بودهاست. «عملیات تاثیرگذاری» (در ادامه به اختصار عملیات IO نوشته میشود) بر اساس تعریف «مرکز عالی هماهنگی دفاع سایبری ناتو» (CDCCOE) عبارت است از:

استفاده از ابزار غیرنظامی برای از بین بردن اراده دشمن، سردرگمی و محدود کردن توان تصمیمگیری دشمن و تضعیف حمایت عمومی از دشمن است، به طوری که بدون شلیک گلوله بتوان به پیروزی رسید.

همچنین طبق تعریف جامع موسسه رند (که وزارت دفاع ایالات متحده در اسنادی به آن ارجاع میدهد) عملیات IO عبارت است از:

بهکارگیری هماهنگ، یکپارچه و همگامِ قابلیتهای ملی در زمینههای دیپلماتیک، اطلاعاتی، نظامی، اقتصادی و غیره در زمان صلح، بحران، درگیری و پس از مناقشه برای تقویت نگرشها، رفتارها یا تصمیمات مخاطبان هدف خارجی که منافع ایالات متحده را تقویت میکند.

«عملیات IO سایبری» براساس تعریف ناتو عبارت است از:

«عملیاتی که بر لایه محتوای فضای مجازی عمل میکند و هدفش تأثیرگذاری بر نگرشها، رفتارها یا تصمیمات مخاطبان هدف است.»

این نوع عملیات IO، ترکیبی از هکهای تهاجمی سیستمهای زیرساختی کشورهای هدف و تبلیغ در شبکههای اجتماعی در مورد آثار آن حمله به شیوهای هماهنگ در رسانهها و شبکههای اجتماعی است. تحقیقات زیادی در این زمینه در موسسات پژوهشی در جریان است (لینک۱، لینک۲، لینک۳، لینک۴، لینک۵، لینک۶).

عملیات IO زیرمجموعه مفهومی عمیقتر با عنوان «قدرت نرم» (جوزف نای) قرار میگیرد. «جنگ نرم» یکی از کلیدواژههای پرتکرار علی خامنهای، رهبر جمهوری اسلامی ایران است. بنابراین بدیهی است «عملیات IO سایبری» در دستور کار نیروهای مسلح ایران باشد.

گزارش مایکروسافت (منتشر شده در ۱۲ اردیبهشت ۱۴۰۲) نشان میدهد که TTPs گروههای هکری مخرب وابسته به جمهوری اسلامی از حملات «باجافزاری» (Ransomware - حملاتی که حافظه سیستمهای هدف را رمزگذاری کرده تا با اخاذی، دسترسی به محتوا را باز کند) یا «برف پاککن» (Wiper - حملاتی که کل حافظه سیستمهای هدف را پاک میکند) به «عملیات IO سایبری» تغییر کردهاست. در گزارش آمده:

ناتوانی گروههای سایبری مخرب ایرانی در مطابقت با پیچیدگی برخی از حملات سایبری که با آن مواجه شدهاند، احتمالاً رژیم را بر آن داشته تا روشهای نوآورانهای را برای مقابله به مثل بیابد. روشیهایی که به نظر میرسد برای همسویی با اولویت جمهوری اسلامی برای انتقامگیری متناسبتر است.

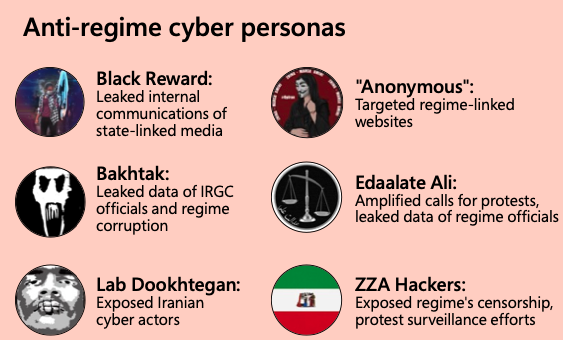

مایکروسافت در گزارشش به گروههای سایبری مخربی که در یک سال گذشته (بهخصوص بعد از کشتهشدن مهسا امینی) به زیرساختها و شبکه نهادهای مهم امنیتی و زیرساختی ایران حمله کردهاند اشاره کردهاست. میدانیم که این هکرها و فعالیتهای آنها که عموما به صورت عملیات IO سایبری بوده، تاثیر زیادی در افکار عمومی ایرانیان داشته (یا حداقل در رسانهها بازخورد زیادی داشتهاست.) ممکن است تاثیر این روش هکرهای ضد جمهوری اسلامی در افکار عمومی و رسانهها برای هکرهای ایرانی نیز ترغیبکننده بودهباشد که از این روشها استفاده کنند.

کانالهای تلگرام و حسابهای توییتری گروههای تصویر بالا، مملو از پستهایی است که در آنها لینک اطلاعات محرمانه نهادهای مختلف جمهوری اسلامی، از کمیته تعیین مصادیق مجرمانه (سایت پیوندها) گرفته تا سازمان انرژی اتمی ایران، قرار داده شدهاست. موفقیت تبلیغاتی این گروههای سایبری علیه جمهوری اسلامی در شبکه های اجتماعی میتواند یکی از عواملی باشد که گروههای سایبری جمهوری اسلامی را به این واداشته که آنها نیز به چنین تبلیغاتی بپردازند.

نقش سایبر پرسونا در عملیات IO سایبری

در این نوع عملیات، گروه هکری، معمولا پس از انجام پروژه، با یک حساب کاربری (سایبر پرسونا) در شبکههای اجتماعی مانند تلگرام یا توییتر، ضمن پذیرش مسئولیت حمله، اطلاعات تکمیلی را منتشر میکند، اسناد هک شده را افشا میکند یا تبلیغات بیشتری برای اغراق یک حمله سایبری با پیچیدگی کم انجام میدهد. به این ترتیب با استفاده از زبان مخاطب هدف، تاثیر اجتماعی حملات را تقویت میکنند. تکنیکهای جدید هکرهای ایرانی شامل استفاده از پیامک (bulk SMS) و جعل هویت قربانی برای افزایش اثربخشی تقویت آنها است.

یکی از مشهورترین این سایبر پرسوناهای وابسته به جمهوری اسلامی، گروه «عدالت برای وطن» (Homeland Justice) است که فکتنامه مفصلا عملیات IO سایبری آنها در حمله به زیرساختهای کشور آلبانی را که با واکنش ناتو مواجه شد، پوشش دادهبود:

مقالههای مرتبط

درباره «نبرد هیبریدی شناختی» چه میدانیم؟

در بین نیروهای مسلح ایران، عبارت عملیات «ترکیبی (هیبریدی) شناختی» چیزی شبیه به تعریف عملیات IO سایبری است؛ یعنی یک عملیات گستردهتر که ترکیبی از عملیاتهای نظامی و عملیاتهای سایبری از جمله عملیاتهای IO است.

سردار غلامرضا جلالی، فرمانده سازمان پدافند غیرعامل، سال گذشته در کنفرانس پدافند سایبری در مراغه، جنگ در فضای سایبر را جنگ در بعد پنجم دانسته و میگوید:

در حال حاضر چهار مرکز در دنیا به جنگ سایبری شناختی علیه کشورمان میپردازند. این مراکز به صورت روزانه با استفاده از سامانهها و دسترسیهایی که از سوی شبکههای اجتماعی خارجپایه در اختیار آنها قرار گرفته است به تاثیرگذاری و هدایت افکار عمومی ملت ما مشغول هستند. راهبردهای براندازی و اثرگذاری بر نظام محاسبات مردم، مسئولان و رهبران از جمله راهبردهای خاص این نوع جنگ است.

موسسه مصاف به ریاست علیاکبر رائفیپور، هم خود را بازیگر مهمی در این جنگ شناختی نشان میدهد و تعریف خود را از جنگ سایبری شناختی ارائه میدهد:

جنگ ترکیبی شناختی آن قدر در ادبیات نظامیان ایرانی مهم است که حتی سرلشکر موسوی فرمانده ارتش جمهوری اسلامی در آبانماه سال ۱۴۰۱، معترضان پس از کشتهشدن مهسا امینی را «خواهران و برادرانمان که در جنگ شناختی به اسارت دشمنان درآمدهاند» خواند.

گزارش شرکت متا از حذف یک گروه سایبری وابسته به ایران

شرکت متا (مالک فیسبوک، واتساپ و اینستاگرام) در گزارش امنیتی سهماه نخست ۲۰۲۳ که در اردیبهشت ۱۴۰۲ منتشر شد از حذف ۴۰ حساب، هشت صفحه و یک گروه وابسته به جمهوری اسلامی ایران از پلتفرمهای خود خبر داد که در عملیاتهای IO سایبری نقش داشتند. در این گزارش آمده:

«این شبکه حکومتی از پلتفرمهای مختلفی از جمله فیسبوک، توییتر، تلگرام، یوتیوب و فورومهای اینترنتی هکرها برای عملیات IO سایبری استفاده میکرد.»

رسانههای خبری، شرکتهای حملونقل، موسسات آموزشی، یک فرودگاه، یک اپلیکیشن دوستیابی و یک نهاد دولتی از جمله مجموعههای هک شده به وسیله این گروه عنوان شدهاند.

گزارش متا نشان میدهد پیش از حذف این شبكه، حدود ۷۵۰ کاربر دستکم یک یا چند صفحه متعلق به آنها را دنبال میکردند و گروههای ساخته شده از سوی آنها نیز حدود ۸۰ عضو داشتهاست. تصاویر پروفایل این حسابهای جعلی با استفاده از هوش مصنوعی ساخته شدهبودند.

تهاجمهای سایبری گروههای هکری مخرب وابسته به جمهوری اسلامی

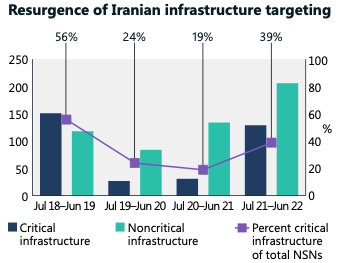

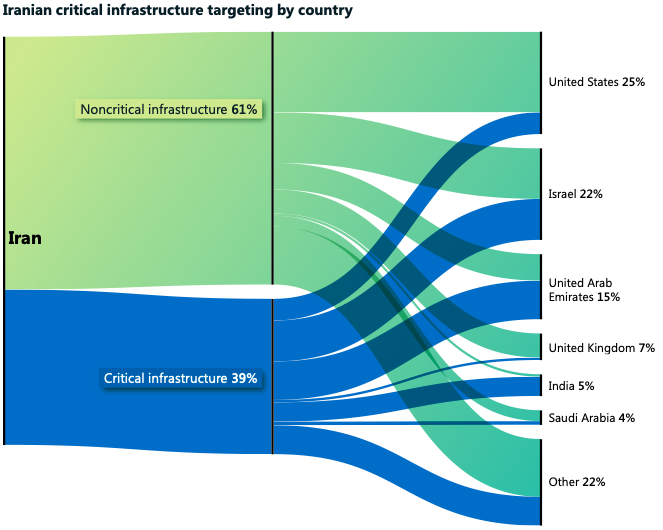

سال گذشته مایکروسافت در گزارش سالانه «دفاع دیجیتال» در بخش «تهدیدات کشوری» نشان داد تعداد حملات به اهداف مختلف توسط هکرهای حکومتی ایرانی که از سال ۲۰۱۹ کاهش پیدا کردهبود، دوباره افزایش یافتهاست. از تیر ۱۴۰۰ تا تیر ۱۴۰۱، حدود ۳۰۰ نقطه، هدف حملات سایبری گروههای هکری وابسته به جمهوری اسلامی بودهاند.

از این بین یک چهارم یعنی ۲۵درصد حملات معطوف به اهدافی در ایالات متحده، ۲۲درصد اسرائیل، ۱۵درصد امارات، ۷درصد انگلستان، ۵ردصد هند، ۴درصد عربستان و ۲۲درصد بقیه دنیا را شامل میشد.

غیر از این، گروههایی از لبنان هم با پشتیبانی جمهوری اسلامی، حملات سایبری مخرب به اهدافی در اسرائیل داشتهاند.

آژانس امنیت ملی ایالات متحده در گزارش امنیت سایبری در سال ۲۰۲۲ به این اشاره دارد که گروههای سایبری وابسته به سپاه پاسداران انقلاب اسلامی از آسیبپذیریهای شناختهشده عمومی برای دسترسی به شبکههای سراسر جهان سو استفاده میکردند. عوامل مخرب تحت حمایت حکومت ایران، اطلاعات را رمزگذاری کرده و برای ارائه نسخه پشتیبان اخاذی میکردند.

طیف وسیعی از سازمانها، از جمله مشاغل کوچک، سازمانهای دولتی، برنامههای غیرانتفاعی، و مؤسسات آموزشی و مذهبی قربانی حملات هکری وابسته به حکومت ایران بودند. قربانیان آنها همچنین شامل چندین بخش زیرساخت حیاتی از جمله مراقبت های بهداشتی، خدمات حمل و نقل و ارائه دهندگان خدمات بودند.

ارتشبد پل ناکازونه (Paul Miki Nakasone) بالاترین مقام سایبری ایالات متحده که هم فرمانده ستاد سایبری ایالات متحده (CyberCom) است و هم مدیر آژانس امنیت ملی آمریکا (NSA) علت اصلی کم اثر شدن تاکتیکها، تکنیکها و رویههای قبلی هکرها را همکاری شرکای آمریکا میداند و میگوید:

استعداد ترکیبی شرکای ما بزرگترین مزیت رقابتی است که ما برای مقابله با تهدیدات پیچیده روزافزون خود داریم. از طریق مشارکت، ما دفاع را تقویت و فعال میکنیم و فعالیتهای دشمن را مختل و تنزل میدهیم.

روز ۲۳ شهریور ۱۴۰۱، ائتلاف بینالمللی متشکل از سازمانهای امنیت سایبری آمریکا، کانادا، استرالیا و بریتانیا (تصویر بالا) گزارشی از تاکتیکها، تکنیکها و رویههای (TTPs) یک گروه سایبری را منتشر کرد که با استفاده از عملیات سایبری با باج افزارهای در سال ۲۰۲۰ و ۲۰۲۱ میلیونها دلار از شهروندان آمریکایی، عموما به شکل بیتکوین اخاذی کردهبودند.. از جمله هدفهای آنها شرکتهای بازنشستگی کوچک، بیمارستانهای کودکان، مدارس و نهادهای عمومی مانند شهرداری نیوجرسی بود.

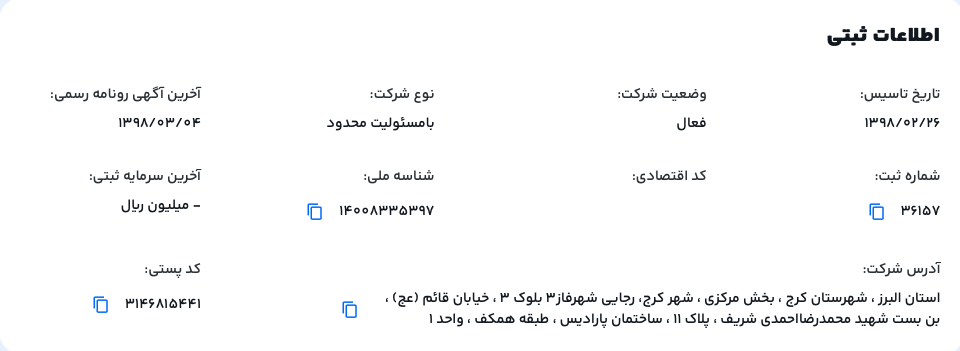

به این ترتیب وزارت دادگستری کیفرخواستی را منتشر کرد که سه شهروند ایرانی (منصور احمدی، احمد خطیبی عقدا و امیرحسین نیکآیین راوری) را به اخاذی از ارائهدهندگان زیرساختهای حیاتی ایالات متحده متهم کرد و وزارت امور خارجه آمریکا هم برای اطلاعاتی درباره این سه نفر تا سقف ۱۰ میلیون دلار (برای هرکدام) جایزه تعیین کرد.

همچنین اداره کنترل داراییهای خارجی وزارت خزانهداری ایالات متحده (OFAC) دو شرکت «ناجی تکنولوژی» و «افکار سیستم» و ۱۰ کارمند آنها (از جمله سه نفر بالا) را در لیست تحریمهای بینالمللی قرار داد و وزیر خارجه آمریکا نیز در این باره بیانیهای صادر کرد.

.@SecBlinken: ایالات متحده اقداماتی را در جهت مبارزه و جلوگیری از تهدیدات باج افزاری که خدمات و مشاغل حیاتی را در سراسر جهان مختل کرده است، انجام می دهد. ما افراد و نهادهای ایرانی را به دلیل نقش آنها در انجام اقدامات مخرب سایبری، از جمله فعالیت باج افزار، تحریم می کنیم. https://t.co/IUKVi89XPK

— USAbehFarsi (@USABehFarsi) September 14, 2022

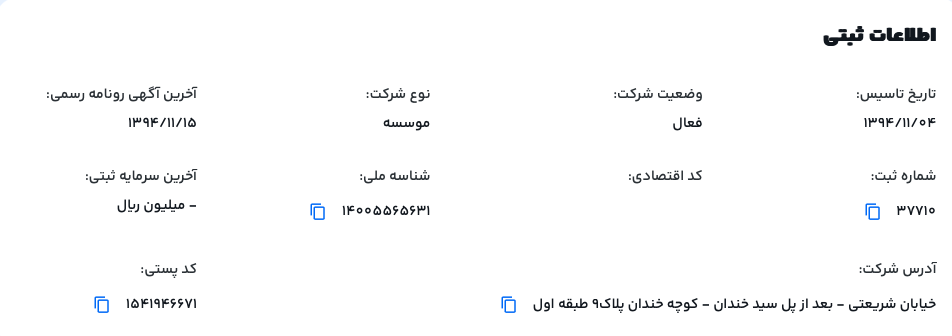

شرکت «ناجی تکنولوژی هوشمند فاطر» در سال ۱۳۹۸ به مدیریت منصور احمدی در کرج تاسیس شده و در لیست سازمان نظام صنفی رایانهای البرز ثبت شدهاست. این شرکت در آگهی که برای استخدام توسعهدهنده اندروید در یک وبسایت کاریابی ایرانی در سال ۱۳۹۸ منتشر کرده، علاوه بر قابلیتهای فنی در زمینه رمزنگاری در اندروید، آشنایی با api تلگرام و Git، «سابقه فعالیتهای فرهنگی مذهبی» را نیز جز «مهارتهای امتیازی» برای درخواست کار ذکر کردهاست.

شرکت «ناجی تکنولوژی هوشمند فاطر»

محل ثبتی دفتر شرکت ناجی تکنولوژی در شهر کرج

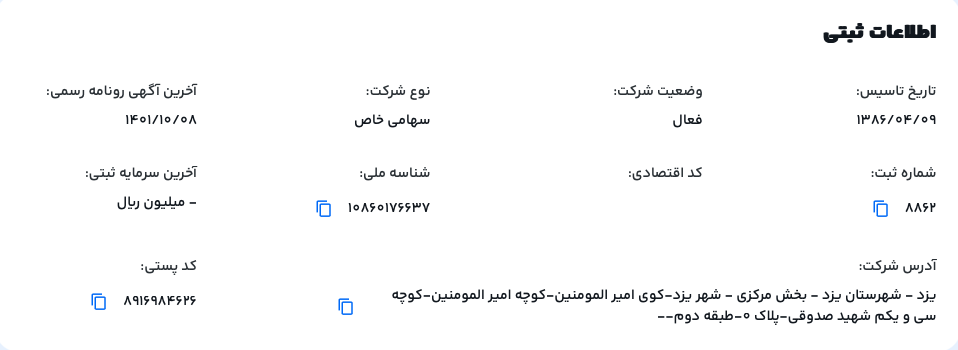

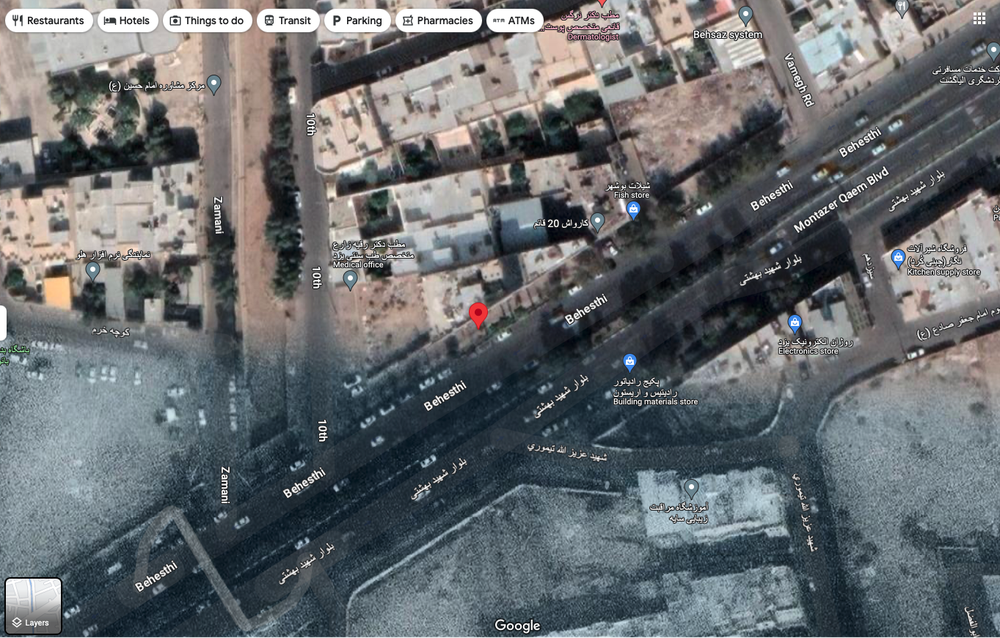

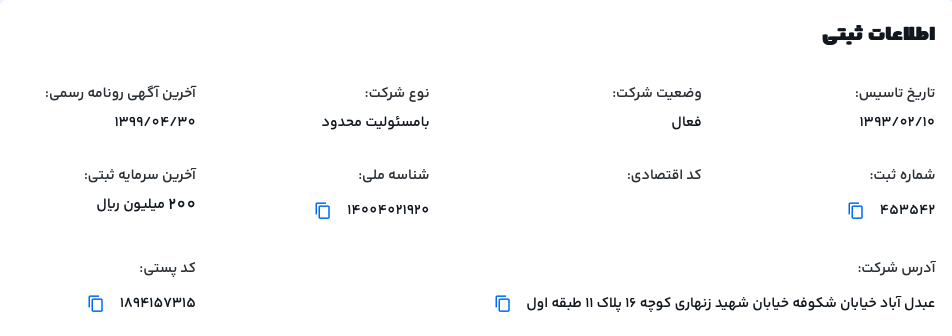

شرکت «افکار سیستم یزد» در سال ۱۳۸۶ تاسیس شده و غیر از «احمد خطیبی عقدا» که مدیرعامل آن است چند نفر دیگر با نام خانوادگی «خطیبی عقدا» در هیات مدیره آن حضور دارند.

شرکت «افکار سیستم یزد»

محل دفتر شرکت افکار سیستم یزد در نقشه گوگل و بلد، با آدرس ثبتی متفاوت است

درباره «بچهگربه ملوس» چه میدانیم؟

فعالیت سایبری آنها با آنچه پیش از این با نامهای «بچه گربه ملوس (Charming Kitten)، فسفروس (Phosphorus - در نامگذاری جدید مایکروسافت: Mint Sandstorm)، گروه ATP35، گروه NewsBeef، گروه Ajax Security و …» شناخته میشد، همپوشانی دارد. اینها اسامی است که شرکتهای امنیتی مختلف در زمانی شناسایی حملات سایبری به عوامل آن نسبت میدهند.

یکی از فعالیتهایی که به بچهگربه ملوس نسبت داده میشود حمله به موسسات علمی بریتانیا بود که توسط پروفپوینت افشا شد. گروه «بچهگربه ملوس» با استفاده از ایمیلهای فیشینگ متخصصان امور خاورمیانه، امنیت هستهای، تحقیقات ژنوم و پژوهشگاههای پزشک را هدف قرار دادهبود (لینک۱، لینک۲، لینک۳).

Proofpoint beobachtet, dass #TA453, der sich mit Aktivitäten überschneidet, die als #CharmingKitten, PHOSPHORUS und #APT42 verfolgt werden, seinen Ansatz ständig erneuert, um seine geheimdienstlichen Prioritäten zu erfüllen. https://t.co/Gu4lsfJW0z via @zdnet_de

— Proofpoint (@proofpoint) September 14, 2022

مایک دویلیانسکی، رئیس تحقیقات جاسوسی سایبری متا در گزارشی در وبلاگ فیسبوک در سال گذشته، تاکتیکها، تکنیکها و رویههای این گروهها را اینطور دستهبندی کرده بود:

مهندسی اجتماعی: گروه هکری یک پرسونا (حساب اجتماعی) آنلاین جعلی را برای تماس با اهداف خود، ایجاد اعتماد و فریب آنها برای کلیک روی لینکهای مخرب ایجاد کرده و برای این شخصیتهای ساختگی، پروفایلهایی در چندین پلتفرم مختلف در رسانههای اجتماعی گوناگون درست می کنند که معتبرتر به نظر برسند.

برای مثال آنچه حملات «بچه گربه ملوس» به موسسات تحقیقاتی بریتانیا را از دیگر حملات فیشینگ متمایز کرد، استفاده از تاکتیکی است که پروفپوینت آن را جعل هویت چند نفره نامید، به این شکل که هکرها با هر ایمیلی نه صرفا یک نفر بلکه چندین نفر را درگیر مکالمه میکنند تا بخت موفقیت حملات بیشتر شود.

فیشینگ و سرقت اعتبار: گام بعدی ترغیب هدف به کلیک روی لینکهایی است که با استفاده از خدمات کوتاه کردن URL کاربران را به سایتهایی جعلی شبیه نمونههای واقعی که آنها انتظار دارند میبرد. این وبسایتها برای سرقت اطلاعات حسابهای آنلاین قربانیان (مانند ایمیل شرکتی و شخصی، ابزارهای همکاری، رسانههای اجتماعی) استفاده میشود.

بدافزار: گام بعدی نصب بدافزارهایی روی سیستم فرد هدف است با استفاده از ابزارهای سفارشی، از جمله تروجانهای دسترسی از راه دور با امکانات کامل، ابزارهای شناسایی دستگاه و شبکه و کیلاگر (ثبت همه دگمههای کیبرد که کاربر وارد کرده) است.

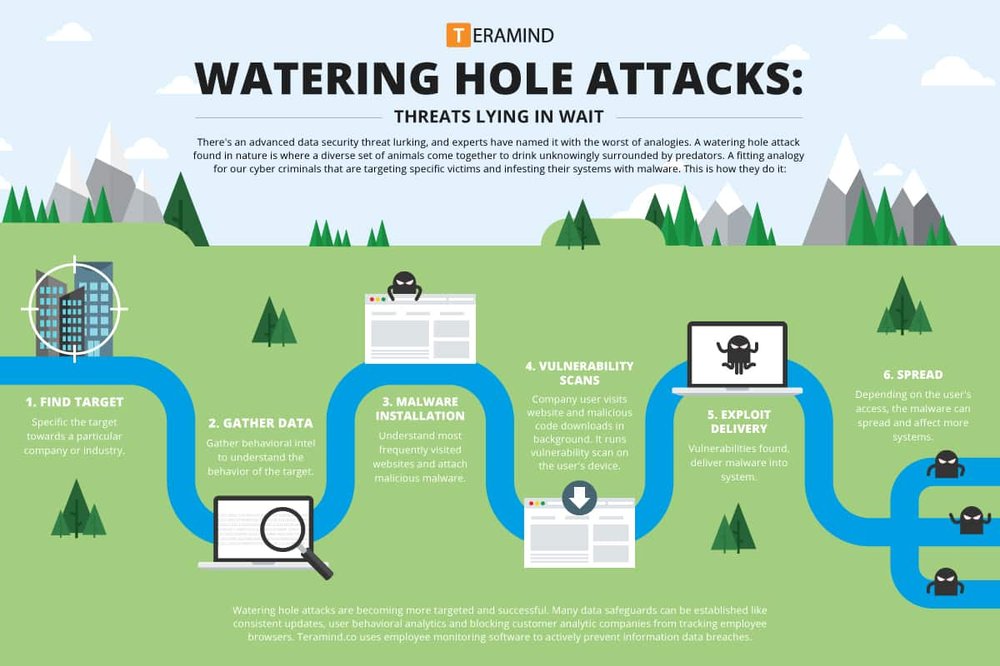

به این نوع حملات، حملات گردابی (Watering Hole Attacks) میگویند (تحقیق موسسه چکپوینت درباره این گروه در اردیبهشت ۱۴۰۰).

موسسه پروفپوینت جزئیات فنی حملاتی از سوی گروه بچهگربه ملوس را در گزارشی در آذر ۱۴۰۱ منتشر کرد. این مجموعه فعالیتها حتی از فضای سایبری هم خارج شده و از هدف خود درخواست میکنند که دیدار حضوری در محیط عمومی [احتمالا به قصد آدمربایی] داشتهباشند. این نوع فعالیتها بهخصوص علیه روزنامهنگاران و مخالفان ایرانی مقیم ترکیه انجام شدهاست. شورای آتلانتیک در گزارشی به شواهدی اشاره میکند که نشان میدهد این گروه هکری توانستهاند سیستم تلفن همراه ترکیه را هک کرده و از محل مخالفان جمهوری اسلامی با خبر شده و تصاویر محل حضور آنها را برای این افراد بفرستند.

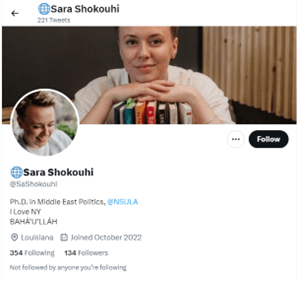

مورد عجیب سارا شکوهی

نمونه مشهور دیگری که موسسه SecureWork در اسفند ۱۴۰۱ آن را افشا کرد، اکانتی به نام «سارا شکوهی» بود که خود را محقق «شورای آتلانتیک» و همکاری هالی دگرس، محقق این مرکز معرفی کرده بود.

این اکانت توییتری با جعل هویت، در صدد نزدیکشدن به فعالان سیاسی و اجتماعی ایرانی در خارج از کشور بود که هویتش آشکار شد. سکیور ورک نشان داد که «سارا شکوهی» اکانت سایبری تحت کنترل تیم «بچهگربه ملوس» (در نامگذاری این شرکت Cobalt Illusion) است.

نمونه دیگری از فعالیتهای این گروه هکری وابسته به حکومت ایران علیه پژوهشگران اسرائیلی را شین بت (سرویس اطلاعات داخلی این کشور) در اردیبهشت ۱۴۰۱ افشا کرد.

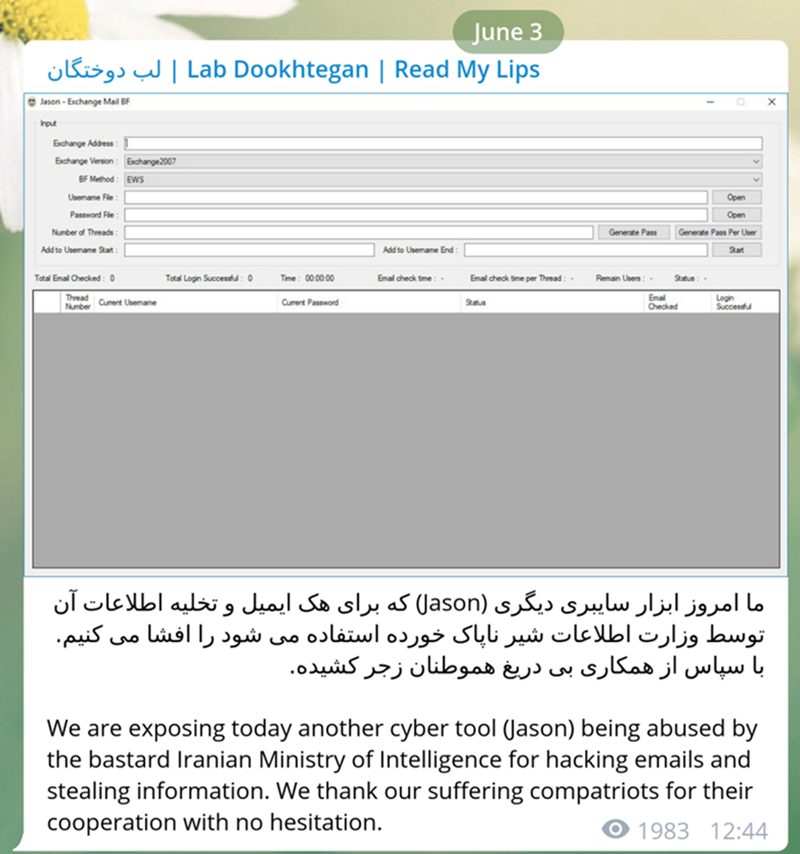

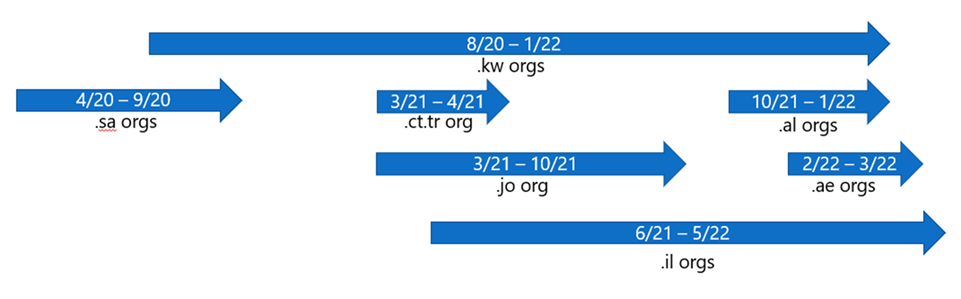

در روز ۱۳ خرداد ۱۴۰۱، گروه هکری لبدوختگان (ضد جمهوری اسلامی) یکی از روشهای فیشینگ گروه بچهگربه ملوس را در کانال تلگرامش افشا کرد. براساس گزارش تیم DART مایکروسافت، حملهکنندگان به آلبانی از همان نرمافزار jason.exe که گروه لبدوختگان منتشر کردهبود در حمله به آلبانی استفاده کردهاند. تیم امنیتی شرکت IBM (بهنام X-Force) در گزارشی اعلام کردهبود این بدافزار در حمله به سرورهایی در خاورمیانه (ترکیه، اسرائیل، عربستان، امارات، کویت و اردن) نقش داشتهاست. براساس تحقیق دیگری از بیتدیفندر، این گروه سابقه حمله به سرورهای دولت ایالات متحده را نیز داشتهاست.

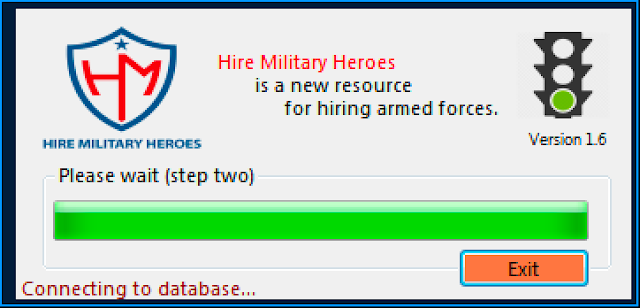

نرمافزار فیشینگ گروه بچه گربه ملوس

چند هفته پس از عملیات IO سایبری تیرماه ۱۴۰۱ به آلبانی، گوگل در گزارشی از نحوه عملیات فیشینگ «بچه گربه ملوس» در بهدست گرفتن حسابهای کاربری جیمیل، یاهو میل و مایکروسافت اوتلوک پرده برداشتهبود. ایمیلهای دولتی آلبانی هم روی سرورهایی بوده که مایکروسافت از آنها پشتیبانی میکردهاست.

لازم به ذکر است که ایالات متحده پیش از این دو شرکت «نت پیگرد سماوات» و «رایانش هوشمند رانا» را نیز به دلایل حملات مشابه در لیست تحریمهای بینالمللی قرار دادهبود.

شرکت «نت پیگرد سماوات»

نمونه دیگر گروهی بود که شرکت متا حسابهای کاربری، کانالها و پیجهای آنها را از فیسبوک، اینستاگرام و واتساپ جمع کرد. این گروه که پیش از این توسط شرکت امنیتی سیمانتک شناسایی شدهبود و به آن نام «لاک لاکپست» (Tortoiseshell) داده بودند. فیسبوک در سال ۲۰۱۹ حملاتی از این گروه به اهدافی در عربستان سعودی را شناسایی کردهبود. گروه امنیتی شرکت سیسکو نیز شرح جزییات نرمافزارهای مورد استفاده در حملات سایبری این گروه را منتشر کردهاست.

این حسابهای جعلی بهعنوان استخدامکنندگان و کارمندان شرکتهای دفاعی و هوافضایی از کشورهایی که هدف آنها بود، ظاهر میشدند. در مواردی هم ادعا میکردند که پزشک، روزنامهنگار، فعال اجتماعی، سازمانهای غیردولتی (NGO) و کارمند خطوط هوایی هستند. این گروه زمان قابل توجهی را برای تلاشهای مهندسی اجتماعی خود در اینترنت صرف میکردند و در برخی موارد ماهها روی اهداف خود درگیر میشدند.

این گروه مجموعهای از دامنههای طراحیشده برای جذب اهداف خاص در صنایع هوافضا و دفاعی ایجاد کردهبود؛ از جمله وبسایتهای جعلی استخدام برای شرکتهای دفاعی خاص. آنها همچنین زیرساخت آنلاینی را راهاندازی کردند که یک سایت قانونی کاریابی وزارت کار ایالات متحده را جعل کردهبود.

آنها همچنین لینکهایی را به صفحات مایکروسافت اکسل حاوی کدهای مخرب برای اهدافشان میفرستادند تا دستورات سیستمی مختلف را برای پروفایل کردن مشخصات دستگاه قربانی انجام دهد.

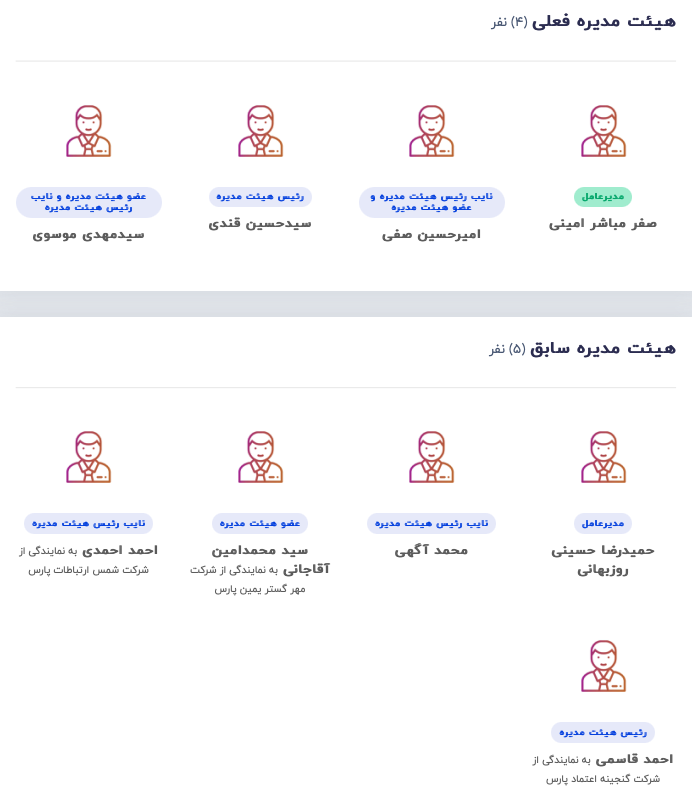

در گزارش متا نام شرکت محک رایان افراز (MRA) به عنوان توسعهدهنده نرمافزارهای سفارشی (Backdoor.Syski) این گروه سایبری مخرب اعلام شدهاست. در این گزارش آمده «برخی از مدیران فعلی و سابق محک رایان افراز با شرکتهای تحریمشده توسط دولت ایالات متحده ارتباط دارند.»

شرکت «محک رایان افراز»

با وجود اینکه آدرس این شرکت در محدوده محله نیروی هوایی ثبت شده در یک سایت کاریابی درباره خود نوشتهاست:

شرکت محک رایان در حوزه توسعه نرم افزار از سال ۱۳۹۰ فعال بوده و دارای محیطی دوستانه، جوان و پویا است که در محدوده دانشگاه علم و صنعت میباشد.

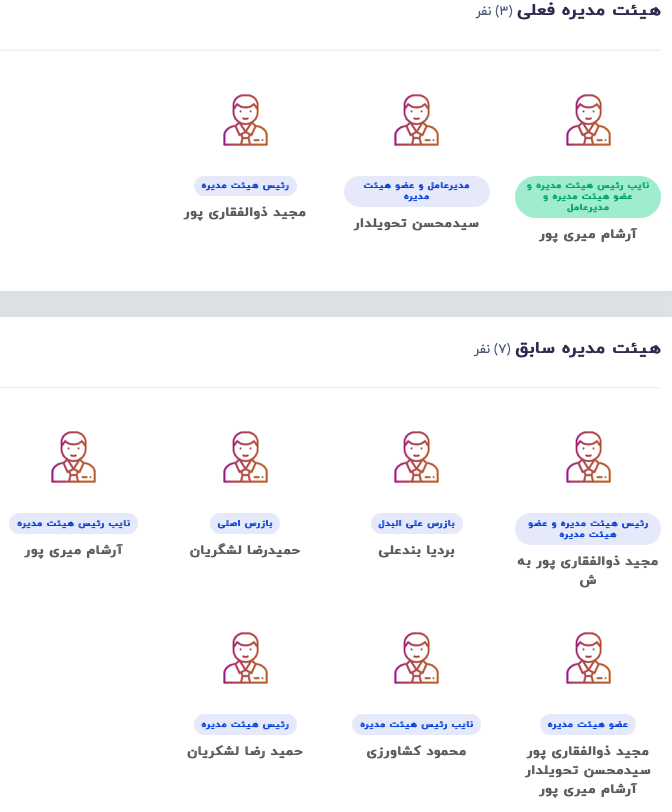

در لیست اعضای هیات مدیره سابق این شرکت، نام نمایندهای از شرکت «شمس ارتباطات پارس» دیده میشود. این شرکت خود، متعلق به «شهریار مهستان» بود که بخشی از بنیاد تعاون سپاه (عضو کنسرسیوم توسعه اعتماد مبین) بود که بعدها از جمع سهامداران شرکت مخابرات ایران خارج شد.

شهریار مهستان بهخاطر پرونده فساد ۱۳ هزار میلیارد تومانی «هولدینگ یاس» مشهور و سپس منحل شد. در شبکهای پیچیده از شرکتهای حوزه فناوری اطلاعات که از یک سو به شرکت مخابرات ایران و از سوی دیگر به سپاه متصل هستند نام سردار مسعود مهردادی، سردار جمالالدین آبرومند دستیار فعلی محمد باقر قالیباف در مجلس و سردار محمود سیف (با نام واقعی محسن سجادینیا و همسر سابق شهرزاد میرقلیخان) معاون اقتصادی وقت سازمان اطلاعات سپاه دیده میشود. خبرگزاری فارس در اینباره و پس از افشای فایل صوتی فرماندهان سپاه در گزارشی نوشت:

«این شرکت قرار بود از طریق اجرای پروژههای عمرانی منابع مالی لازم را برای پشتیبانی از جبهه مقاومت تأمین کند. با این حال نتوانست به طور کامل در اهداف اقتصادی خود موفق شود و از طرفی چون بیرون از ساختار سپاه و شهرداری ایجاد شدهبود، سیستمهای نظارتی این دو نهاد نتوانسته بودند نظارت مؤثری را در حین فعالیت این شرکت داشته باشند»

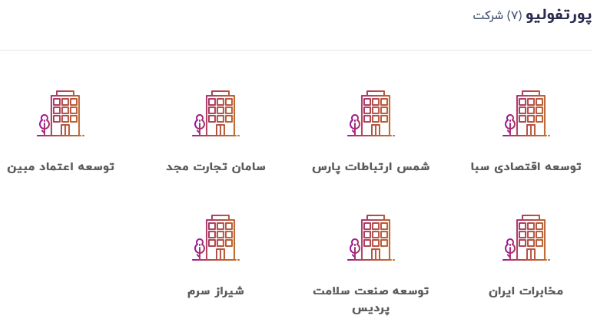

پورتفولیو شهریار مهستان پیش از انحلال

بههرحال شرکت «محک رایان افزار» که زیرساختهای حملات سایبری به صورت بالا را تامین میکرد، جزیی از «شمس ارتباطات پارس» و بخشی از امپراتوری اقتصادی سپاه است.

فعالیت اجتماعی گروههای سایبری مخرب وابسته به جمهوری اسلامی ایران

در گزارش مایکروسافت، عملیاتهای ۱۳ سایبر پرسونای ساختهشده توسط گروههای هکری وابسته به جمهوری اسلامی در سراسر دنیا بررسی شدهاست. پژوهش در مورد نحوه عمل و همینطور اطلاعات مندرج در کدهای بدافزارهای مورد استفاده این گروهها نشان می دهد این ۱۳ سایبر پرسونا در حقیقت به ۵ گروه سایبری هکری وابسته به جمهوری اسلامی تعلق دارند که از این بین ۳ گروه تحت فرمان وزارت اطلاعات جمهوری اسلامی و ۲ گروه با سپاه پاسدارن انقلاب اسلامی همکاری دارند.

سیزده سایبر پرسونا که پنج گروه هکری وابسته به حکومت جمهوری اسلامی ایران که در عملیاتهای بینالمللی سال ۲۰۲۲ در شبکههای اجتماعی ایجاد کردهاند.

نامگذاری گروههای هکری فوق براساس سیستم جدید نامگذاری مایکروسافت است که هکرهای حکومتی ایرانی را با نام «طوفان شن» نامگذاری کردهاست.

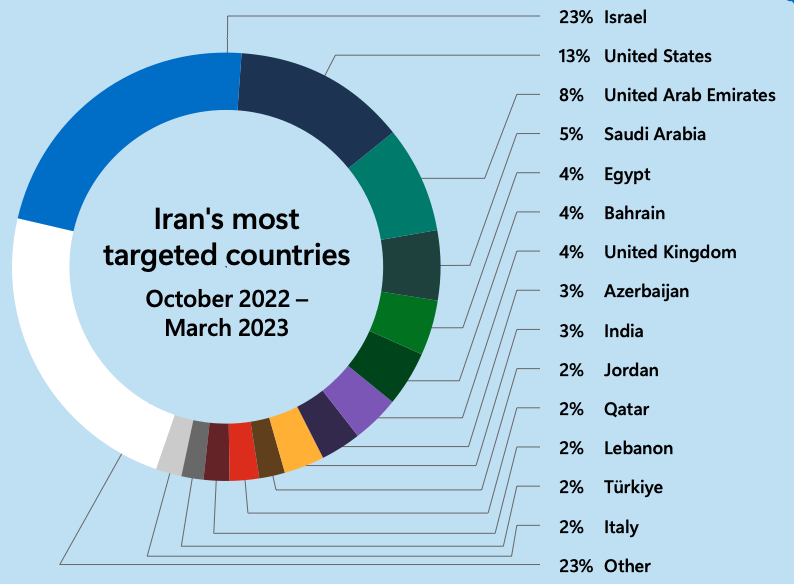

هرچند گزارش نشان میدهد این هکرها از عملیات «باج افزاری» و «برف پاککن» به «عملیات IO سایبری» روی آوردهاند اما نشان میدهد اهداف آنها تغییر نکرده است. این هکرها همچنان بر اسرائیل، کشورهای حوزه خلیج فارس، ترکیه، ایالات متحده و شخصیتها و گروههای اپوزیسیون برجسته ایرانی متمرکز است. به طور کلی، جمهوری اسلامی ایران از ابتدای پاییز ۱۴۰۱ تا پایان زمستان همینسال نزدیک به یک چهارم (۲۳درصد) از عملیات سایبری خود را علیه اسرائیل انجام دادهاست.

مهمترین اهداف آنها تقویت شبهنظامیان مستقر در نوار غزه، دامن زدن به ناآرامی شیعیان در خلیج فارس (بحرین و سعودی)، مقابله با عادی سازی روابط دیپلماتیک و اقتصادی اعراب و اسرائیل (امارات و بحرین) و ایجاد وحشت یا ترس در میان اسرائیلیها بودهاست.

خط زمانی حمله به آلبانی (al) همزمان با حملات مشابه به ابزارهای مشابه به عربستان (sa)، کویت (kw)، ترکیه (ct.tr)، اردن (jo)، اسرائیل (il) و امارت (ae).

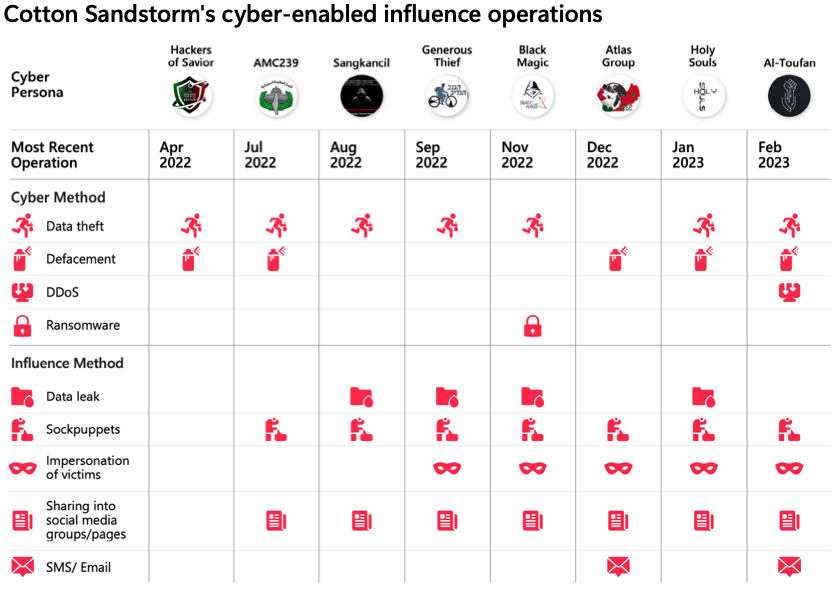

اما از بین پنج گروه بالا، گروهی که مایکروسافت آن را با نام توفان شن کتانی (Cotton Sandstorm یا نام قدیمی Neptonium) به تنهایی مسئول هشت سایبر پرسونا از ۱۳ سایر پرسونای بررسی شدهاست. این گروه همان شرکت «ایمن نت پاسارگاد» است که بهمن ماه سال گذشته (با سایبر پرسونای ارواح مقدس - Holly Souls) مسئول حمله سایبری به مجله شارلی ابدو معرفی شدهبود.

تکنیکها، تاکتیکها و رویه های گروه ایمن نت پاسارگاد (Cotton Sandstorm) در یکسال گذشته با هشت سایبر پرسونای متفاوت

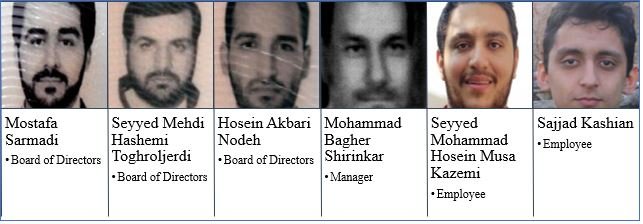

وزارت خزانهداری ایالات متحده گروه ایمن نت (ایلیا نت) را بهخاطر تلاش برای دخالت در انتخابات ایالات متحده در سال ۲۰۲۰ که از سوی FBI کشف شد، در لیست تحریم اوفک قرار داده و برنامه «پاداش برای عدالت» برای اطلاعات منجر به شناسایی و مکانیابی این گروه و دو نفر از اعضای آن به اسامی محمدحسین موسیکاظمی، سجاد کاشیان ۱۰میلیون دلار جایزه تعیین کردهاست.

در گزارش وزارت خزانهداری آمدهاست که شرکت «ایمن نت پاسارگاد» توسط فردی به نام محمد باقر شیرینکار (با نام مستعار مجتبی تهرانی) اداره میشود. در ادامه افرادی به نامهای مصطفی سرمدی و سید مهدی هاشمی طغرلجردی، و حسین اکبری نوده هم به عنوان کارکنان و مدیران این شرکت، در لیست تحریم قرار گرفتند.

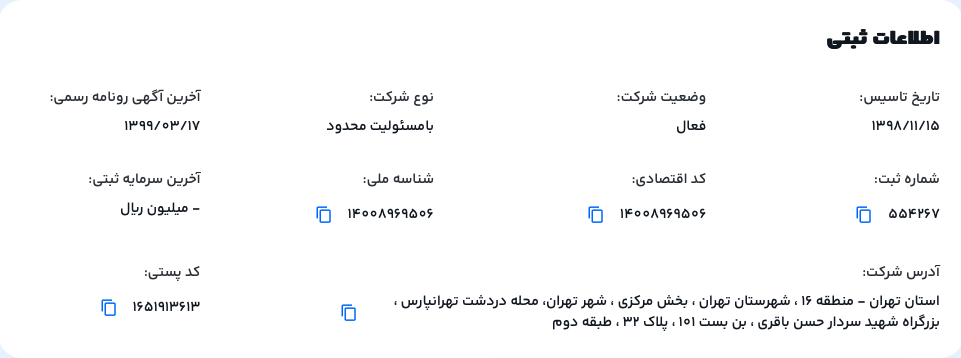

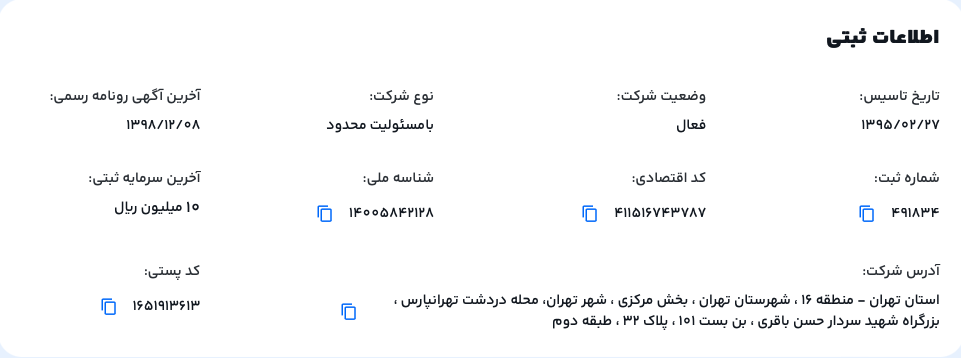

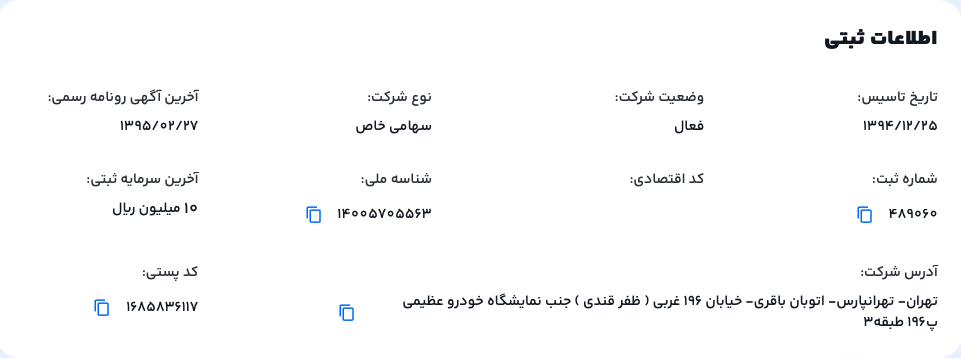

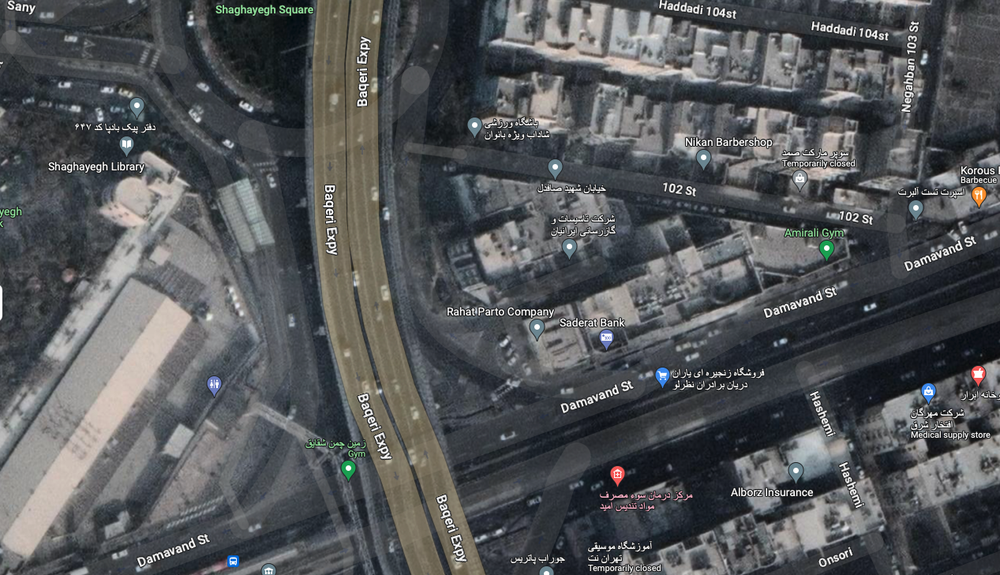

این اطلاعات نشان میدهد «ایمن نت پاسارگاد» و «شرکت مخابراتی و الکترونیکی ایلیا نت گستر ایرانیان» که هر دو در یک مکان ثبت شدهاند (در خروجی جاده دماوند به سمت بزرگراه باقری، زیر پل هوایی!) در حقیقت یک شرکت بوده و رابطه مستقیمی با شرکت «ایلیا نت گستر عتیق» دارند.

شرکت «ایمن نت پاسارگاد»

شرکت «ایلیا نت گستر ایرانیان»

شرکت «ایلیا نت گستر عتیق»

در یک وبسایت کاریابی ایرانی، این شرکت با تعداد پرسنل بین ۵۰ تا ۲۰۰ نفر ذکر شده و در توضیح آن آمده:

شرکت ایمننت پاسارگاد با استخدام دانشآموختگان دانشگاههای کشور و متخصصان کارآزموده، باتجربه و جوان در حوزه فناوری اطلاعات به عنوان شرکتی با رویکرد امنیت شبکه و برنامهنویسی حرفهای میباشد.

شرکت در مدت کوتاهی، مرکزهای مهم کشور مانند بانکهای خصوصی و دولتی، ارگانهای لشکری و کشوری را متقاعد کرد پروژههای مهم و بلندمدت خود را به این شرکت بسپارند. این شرکت توانست با تکیه بر توان فنی بالا و ساختار مدیریتی کارآمد از این آزمون سربلند خارج شود.

ایمننت پاسارگاد با تلفیق قدرت جوانان و آیندهپژوهی و مدیریت انقلابی توانسته در حوزه فناوری اطلاعات، گسترش و تولید تکنولوژی نرمافزاری رقیب شرکتهای پیشرو در این صنعت باشد.

همچنین در یک وبسایت کاریابی دیگر، سال تاسیس آن ۱۳۹۴ ذکر شده در حالی که این زمان در روزنامه رسمی، سال ۱۳۹۸ آمدهاست. این نشان میدهد، ایمن نت، در ادامه همان شرکتهای ایلیا نت است.

آدرس شرکت ایمن نت (ایلیا نت) که بزرگراه باقری ثبت شده، در حقیقت یک بنبست در یک خروجی خیابان دماوند و زیر پل روگذر باقری است (خیابان ۱۰۱ تهرانپارس).

سال گذشته سایبر پرسونای «بکدور» (3ackd0or) از گروههای هکری مخالف جمهوری اسلامی، اطلاعاتی منتشر کرد (که فکتنامه مستقلا قادر به تایید یا رد آنها نیست) و در آنها علاوه بر ارتباطات خانوادگی خانواده شیرینکار مدعی رابطه ایلیا نت (ایمن نت) و «تیم اطلاعاتی ۱۳» از گروه شهید کاوه با فردی به نام حمیدرضا لشگریان، شدهبود که مدعی بود فرمانده سایبر الکترونیک سپاه پاسداران و مسئول حملات سایبری سپاه است.

The Hunter Becomes the Hunted. the Head of Shahid Kaveh’s "Intelligence Team 13" #IRGC #cyber unit. ' Reza Salarvand ' "رضا سالاروند". @IranIntl @NarimanGharib @artare_ir #CyberSecurity #CyberAttack #dataleak #databreach #APT #Iran pic.twitter.com/lCLTYyviaa

— 3ackd0or (@3ackd0or) September 13, 2022

حمیدرضا لشگریان، استادیار دانشگاه امام حسین است و مقالاتی در نشریه علمی «پدافند الکترونیک و سایبری» این دانشگاه به نام او ثبت شدهاست.

کایلی مور گیلبرت، شهروند استرالیایی-بریتانیایی که گروگان جمهوری اسلامی بود و با بمبگذاران ایرانی در تایلند معاوضه شد در کتاب خاطراتش نام واقعی مسئول پروندهاش را «حمیدرضا لشگریان» با نام مستعار ابراهیم قاضیزاده، معرفی کرد. هرچند او گفت نمیتواند تایید و یا تکذیب کند که تصویری که بکدور منتشر کرده، همان لشگریان است.

نام حمیدرضا لشگریان در سه شرکت موسسه داده سنجی پیشرفته، گروه تحقیقاتی کوثر کام و ژرفکام آسیا دیده میشود.

اعضای هیات مدیره فعلی و سابق ژرف کام آسیا

اعضای هیات مدیره موسسه دادهسنجی پیشرفته

جمعبندی

مایکروسافت در سال ۲۰۲۲ میلادی، ۲۴ عملیات نفوذ سایبری منحصربهفرد را به حکومت ایران نسبت داده که ۱۷ مورد در نیمه دوم سال رخ دادهاند. در سال قبل (۲۰۲۱) که تنها هفت حمله توسط هکرهای ایرانی انجام شدهبود.

فعالیتهای یک سال اخیر این گروهها، عملیاتهای ترکیبی در پلتفرمها و نرمافزارهای مختلف و استفاده از شبکههای اجتماعی برای «عملیات تاثیرگذاری سایبری» (Cyber-enabled Influence Operation) بودهاست.

«عملیات IO سایبری» براساس تعریف ناتو عبارت است از: «عملیاتی که بر لایه محتوای فضای مجازی عمل میکند و هدفش تأثیرگذاری بر نگرشها، رفتارها یا تصمیمات مخاطبان هدف است.»

در این نوع عملیات، گروه هکری، معمولا پس از انجام پروژه، با یک حساب کاربری (سایبر پرسونا) در شبکههای اجتماعی مانند تلگرام یا توییتر، ضمن پذیرش مسئولیت حمله، اطلاعات تکمیلی را منتشر میکند.

مایکروسافت ۱۳ سایبر پرسونا را شناسایی کرده که به پنج گروه هکری تعلق دارند؛ سه گروه زیرمجموعه وزارت اطلاعات و دو گروه زیرمجموعه سپاه. شرکت متا در اردیبهشت ۱۴۰۲ از حذف ۴۰ حساب، هشت صفحه و یک گروه از پلتفرمهای خود (فیسبوک، واتساپ و اینستاگرام) خبر داد که در عملیاتهای IO سایبری جمهوری اسلامی نقش داشتند.

در بین نیروهای مسلح ایران، عبارت عملیات «ترکیبی (هیبریدی) شناختی» چیزی شبیه به تعریف عملیات IO سایبری است؛ غلامرضا جلالی، فرمانده پدافند غیرعامل میگوید: «در حال حاضر چهار مرکز در دنیا به جنگ سایبری شناختی علیه کشورمان میپردازند.»